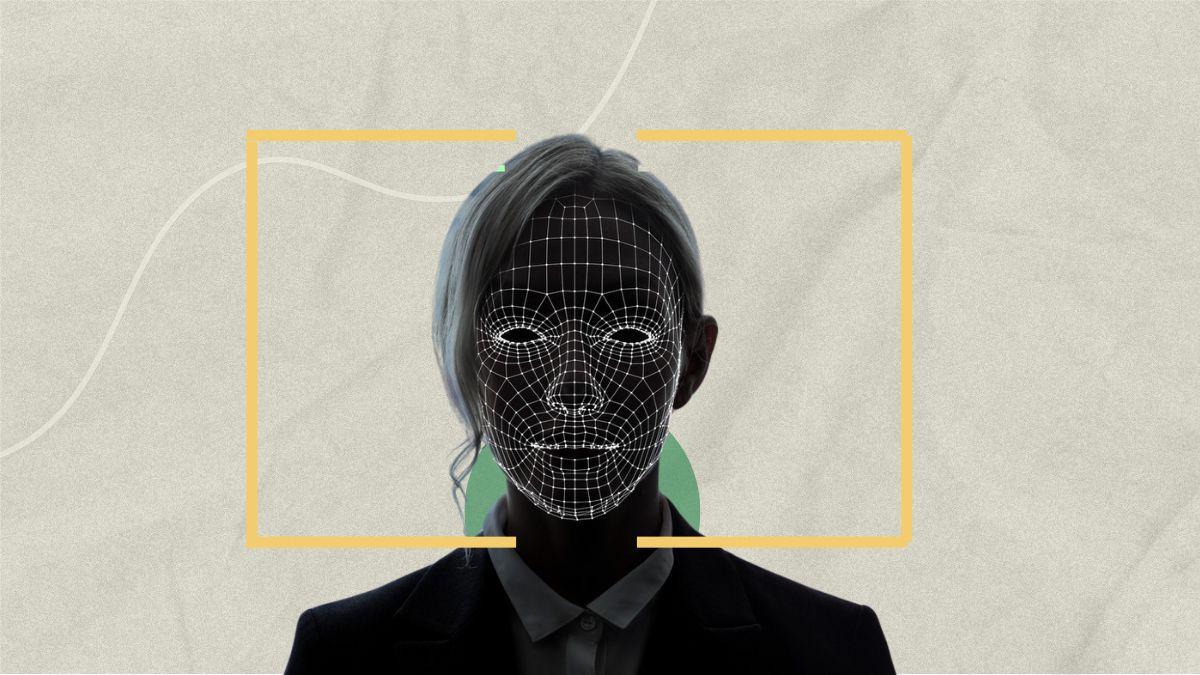

عبر تطبيق ضار! كيف يستخدم القراصنة وجهك لتنفيذ عمليات الاحتيال؟

4 د

لقد أصبح الوعي حول كيفية استخدام صورتك على الإنترنت أمرًا بالغ الأهمية. إذا لم تكن حذرًا حتى الآن فقد حان الوقت، خصوصًا مع ظهور سلالة جديدة من برامج الهاتف المحمول الضارة تُعرف باسم "Gold Pickaxe"، المصممة خصيصًا لجمع بيانات وجهك واستخدامها في الاحتيال.

ما هو Gold Pickaxe-IB

وفقًا لما أوردته Bleeping Computer فإن Gold Pickaxe هو تطبيق ضار للهاتف المحمول تم اكتشافه لأول مرة من قبل شركة الأمن Group-IB، ويشكل جزءًا من حملة برمجيات خبيثة أكبر بكثير ومستدامة تسمى Gold Factory. يُخفى هذا التطبيق عادة كتطبيق شرعي لخداع الأشخاص كي يقوموا بتنزيله؛ إذ يعتبر حصان طروادة لنظام التشغيل iOS أو لنظام Android.

لزيادة عدد الأشخاص الذين يقومون بتنزيل التطبيق، يرسل مشغلو Gold Pickaxe رسائل بريد إلكتروني تتعلق بالهندسة الاجتماعية تنتحل صفة مسؤولين حكوميين. عادة ما يدفع البريد الإلكتروني المستخدم إلى تنزيل التطبيق المزيف. في المثال الذي تم الإبلاغ عنه، تم إخفاء التطبيق على هيئة مدير معاشات تقاعدية رقمي باستخدام صفحة تنتحل شخصية متجر Play، وهو متجر تطبيقات Android.

كيف يعمل Gold Pickaxe؟

بمجرد قيام الضحية بتنزيل التطبيق على هاتفه، يبدأ على الفور في جمع البيانات عن المستخدم، ويتضمن ذلك تصفح الرسائل النصية وفحص حركة مرور الويب والبحث في الملفات. كجزء من الهندسة الاجتماعية، يتم دفع الضحايا لتثبيت ملف تعريف إدارة الأجهزة المحمولة. بمجرد التثبيت، يتمتع مشغلو البرامج الضارة Gold Pickaxe بالتحكم الكامل تقريبًا في الجهاز، حيث يمنح ملف تعريف الإدارة إمكانية الوصول إلى ميزات مثل المسح عن بُعد وتتبع الجهاز وإدارة التطبيقات وغير ذلك الكثير.

ومع ذلك، لا يمكنهم سرقة المعلومات المصرفية على الفور، وما يميز Gold Pickaxe عن سلالات البرامج الضارة الأخرى هو هدفها الرئيسي. وسيحاول الحصول على صورة لوجه الضحية، وهو ما يمكنه الحصول عليه من خلال إحدى الوسيلتين.

الأول هو أن يطلب من المستخدم مباشرة مسح وجهه. هذا هو السبب في أن Gold Pickaxe عادة ما يتخذ شكل تطبيق مدعوم من الحكومة، لأنه ليس من غير المألوف أن تطلب هذه التطبيقات مسح الوجه من خلال كاميرا الهاتف. عندما يقوم المستخدم بتسجيل وجهه من خلال التطبيق، فإنه يلتقط البيانات ويرسلها مرة أخرى إلى المحتال.

الثاني هو عن طريق سرقة بيانات وجه الضحية بشكل غير مباشر. في بعض سلالات Gold Pickaxe، سيتم التقاط صورة بشكل متقطع من خلال الكاميرا الأمامية على أمل أن تلتقط وجهك. إذا لم يتمكن من فعل ذلك، فيمكنه بدلاً من ذلك إرسال الصور المحفوظة على هاتفك لمعرفة ما إذا كانت تحتوي على وجهك.

ما الذي يمكن أن يفعله المحتالون بوجهك؟

قد يبدو غريبًا أن يحاول المحتال الحصول على صورة لوجهك، ولكن هناك العديد من الأسباب التي تجعل المحتال يبحث عنها. يقوم Gold Pickaxe بجمع بيانات الوجه للمساعدة في اختراق التفاصيل المصرفية. إذ لن تسمح بعض البنوك للمستخدمين بإرسال مبلغ كبير من المال دون فحص الوجه، لذا فإن الحصول على بيانات وجه الضحية يسمح للمحتالين بتجنب هذا القيد.

ومع ذلك، فهذه ليست الطريقة الوحيدة التي يمكن للمحتال من خلالها استخدام صورة لوجهك. نحن نشهد ارتفاعًا في عمليات التزييف العميق المقنعة التي تسمح للأشخاص بعمل نسخة مزيفة من شخص يقول ما يريدون. يمكن بعد ذلك استخدام هذه التزييفات العميقة لتنفيذ المزيد من عمليات الاحتيال.

أخيرًا، إذا حاول شخص ما سرقة هويتك، فإن بيانات وجهك تعد مكانًا جيدًا لبدء المحتال. ومن خلاله، يمكنهم الحصول على قروض وإنشاء مستندات رسمية باسمك. سيحتاج المحتال إلى بيانات أكثر قليلًا من الاسم والوجه للقيام بذلك، ولكن نظرًا لكيفية إرسال Gold Pickaxe لأكثر من طن من البيانات، فمن الممكن للمحتال أن يلتقط أجزاء رئيسية من المعلومات منه.

كيف تبقى آمن من هجمات مسح الوجه؟

على الرغم من أن لعبة Gold Pickaxe تبدو مخيفة، إلا أنها تعتمد إلى حد كبير على تصديق شخص ما للبريد الإلكتروني الأولي وتنزيل التطبيق من موقع ويب مزيف. وعلى هذا النحو، لا تقم دائمًا بتنزيل التطبيقات من مصادر مشبوهة، وتعلم كيفية حماية نفسك من هجمات الهندسة الاجتماعية.

عند تثبيت أحد التطبيقات، تأكد من قراءة كافة الأذونات. إذا كان أحد التطبيقات التي لا تحتاج إلى رؤية وجهك أو ما يحيط بك يطلب أذونات الكاميرا، فتعامل معه بحذر. يمكنك أيضًا تثبيت تطبيق مكافحة فيروسات لإبعاد هذه التطبيقات الضارة عن نظامك. أيضًا، على أجهزة Android، لا تقم بتحميل التطبيقات، خاصة تلك التي لا تعرفها أو تثق بها أو لا يمكنك البحث أو فحص مصدرها.

وإذا كنت قلقًا بسبب وجود الكثير من صور وجهك على الإنترنت، فانظر إذا كان بإمكانك تفعيل المزيد من الدفاعات على حساباتك الحساسة عبر الإنترنت. على سبيل المثال، إذا كانت حساباتك تدعم المصادقة الثنائية، فإن تمكينها سيضيف طبقة أخرى من الدفاع يحتاج المحتال إلى اختراقها قبل الوصول إلى بياناتك، ومن السهل حقًا الإعداد والاستخدام.

أحلى ماعندنا ، واصل لعندك! سجل بنشرة أراجيك البريدية

بالنقر على زر “التسجيل”، فإنك توافق شروط الخدمة وسياسية الخصوصية وتلقي رسائل بريدية من أراجيك

عبَّر عن رأيك

إحرص أن يكون تعليقك موضوعيّاً ومفيداً، حافظ على سُمعتكَ الرقميَّةواحترم الكاتب والأعضاء والقُرّاء.