ببساطة: كيف يمكن استخدام رقم هاتفك دون علمك؟

3 د

مقال مقدم من/ محمَّد عطوي – لبنان

تعتبر الهندسة الاجتماعية من الطرق الأكثرِ شيوعاً في الاختراق وسَلْبِ معلوماتِ الأشخاصِ المستهدفينَ بسلاسة، ولعلَ ذلك هو سببُ تعريفِ هذا النوع من الأساليب بـــ “فن اختراق العقولْ”.

ومن أحدِ الأساليبِ المتبعة في هذا المجال “إنتحالُ الشخصية”، بقسميها المعروفةِ بالفردية، أو المعنوية المتمثلة بالشركات أو المؤسسات وغيرها. وبما أننا في عصر الاتصالات، فالمحتالُ إستغلَّ جيداً هذا الواقعْ، وأنتجَ ما يعرف بــ “Caller ID Spoofing” أو “تزوير شخصية المتَّصِل” والتي من خلالها يستطيع الحصول على بيانات هامة وحساسة معتمداً على استخدام أرقام موثوقة (شخص موثوق، شركة التأمين، المصرف، وغيرها).

ومن أجلِ فهمٍ أفضل لهذه العملية وكيفيتها في عصرنا الحالي، سندخل معاً إلى كواليسها، لنرى مدى سهولة تطبيقها بعيداً عن أي رقابة.

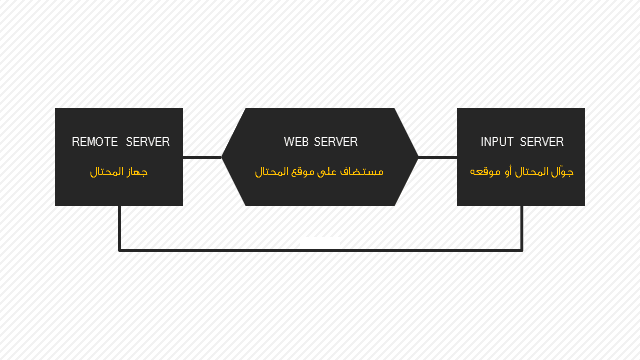

- في البداية، على المحتال شراء ما يسمى بــــ Remote Server وهو عبارة عن برمجية يثبتها على جهازه (بغضَّ النظَرِ عن نوعه) وهي نواة العملية بأكملها والتي غالباً ما تكون مُتْبَعة بقطعة إلكترونية يتم ربطها بالجهاز المستخدم. هذا السرفر يستخدم رقم جوال عادي (مجهول) عادةً ما يكون تابعاً لأحد دول القارة الأفريقية النائية، وهو الوسيط بين المحتال والــ Remote Server.

يعمل السرفر على استقبال طلبات اتصالات المحتال والطلبات هي عبارة عن “كود” عشوائي مثلاً 48830″”، هذا الكود له معنى محدد يترجمه السرفر وهو يتضمن أمر مرمَّز للسرفر.

- بعد إتمامه للخطوة السابقة، على المختَرِقِ “تمويهُ” جهازه باستخدام الويب، وكذلكَ تغيير الــ IP الخاصة به ويتم ذلك من خلال الــ Web Server وهو عبارة عن تطبيق ويب يتم تنصيبه على موقع ويب عادي خاص بالمحتال، ويتمُّ ربطه بالسرفر الأصلي (Remote Server).

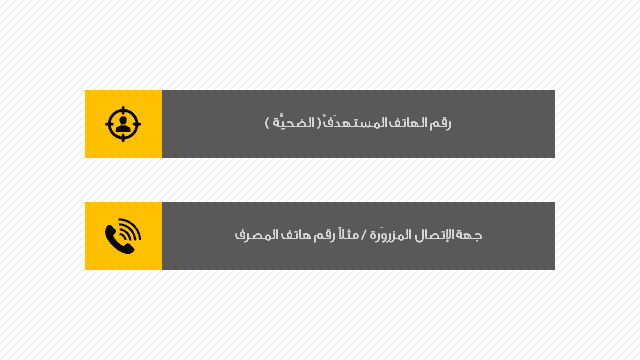

- بعد ذلك، على المخترق تسهيل عملية الاتصال على نفسه لكسب السرعة والمرونة، ولديه عدة خيارات أهمها عمل نافذة للتطبيق أي الــ Web Server على موقعه نفسه وهي عبارة عن صفحة بها خانات Variables ليستطيع إدخال معلومات الاتصال والرقم المستهدف وغيرها بسهولة (Input Server).

ولي تجربتي الخاصة في هذا المجال، فبعد إتمامي للخطوات السابقة قمت بعمل تطبيق أندرويد وهو بمثابة الــ (Server Input) وربطتهُ بموقعي، والآن أستطيع إتمام هذه العملية بسرعة وبسهولة تامة.

التطبيق بسيط جداً وصغير الحجم، ولقد استخدمت فيه أيضاً خاصية “تغيير الصوت” والتي هي أحد مميزات الـــ Remote Server الخاص بي.

إذاً، إن عملية الربط بين جميع هذه العناصر هي التي تحقق نجاح العملية، وهي تتمُّ كالتالي:

- تركيب السرفرات الثلاثة وربطها ببعضها.

- إدخال المعلومات (جهة الاتصال المزوَّرة ورقم الضحية).

- إرسال المعلومات بشكل مشفَّر (عبارة عن كود عشوائي) إلى الــ Remote Server.

- يتم تحليل الكود بشكل فوري وآلي.

- يتم ربط جهاز المحتال بجوال الضحية عبر الوسيط (شبكة السرفرات).

- في النهاية يتم الاتصال من خلال الرقم المزوَّر.

ولمزيد من التوضيح، فإن الاتصالات التي تجري والتي تكون مزورة، لا يتم اكتشافها من قبل شركات الاتصالات بشكل عام، وبذلك فإن قيام المحتال بإنشاء شبكته الخاصة بعيداً عن الخدمات المدفوعة والتي تضع شروطاً وقيوداً لمنعِ إستخدامها في الشر، جعلَ هذه العملية من أكثرِ الطرق نجاحاً في سرقة المعلومات من الضحايا وبشكلٍ يضمن بقاء هوية المحتال مجهولة.

بعد كلَّ ما تقدم عزيزي القارئ، فإن سرَّ الحمايةِ من هذا النوع من الاحتيال هو الوعي ونشره بين الجميع، ففي نهاية المطاف فالمحتال لن يستطيع خداعك إذا ما كنت أكثر ذكاءً منهُ وفطنَة، وعندما تشُكُّ باتصال ما، عليك مراجعة الجهة الأصلية والتأكد من حقيقة الموضوع ليتمَّ التصرفُ بسرعة قبل فوات الأوان.

ملاحظة: الصور التوضيحية المستخدمة في هذه المقالة صممها الكاتب نفسه.

أحلى ماعندنا ، واصل لعندك! سجل بنشرة أراجيك البريدية

بالنقر على زر “التسجيل”، فإنك توافق شروط الخدمة وسياسية الخصوصية وتلقي رسائل بريدية من أراجيك

عبَّر عن رأيك

إحرص أن يكون تعليقك موضوعيّاً ومفيداً، حافظ على سُمعتكَ الرقميَّةواحترم الكاتب والأعضاء والقُرّاء.

(: