عملية احتيال جديدة على لينكدإن تستهدف المديرين التنفيذيين عبر الإنترنت

3 د

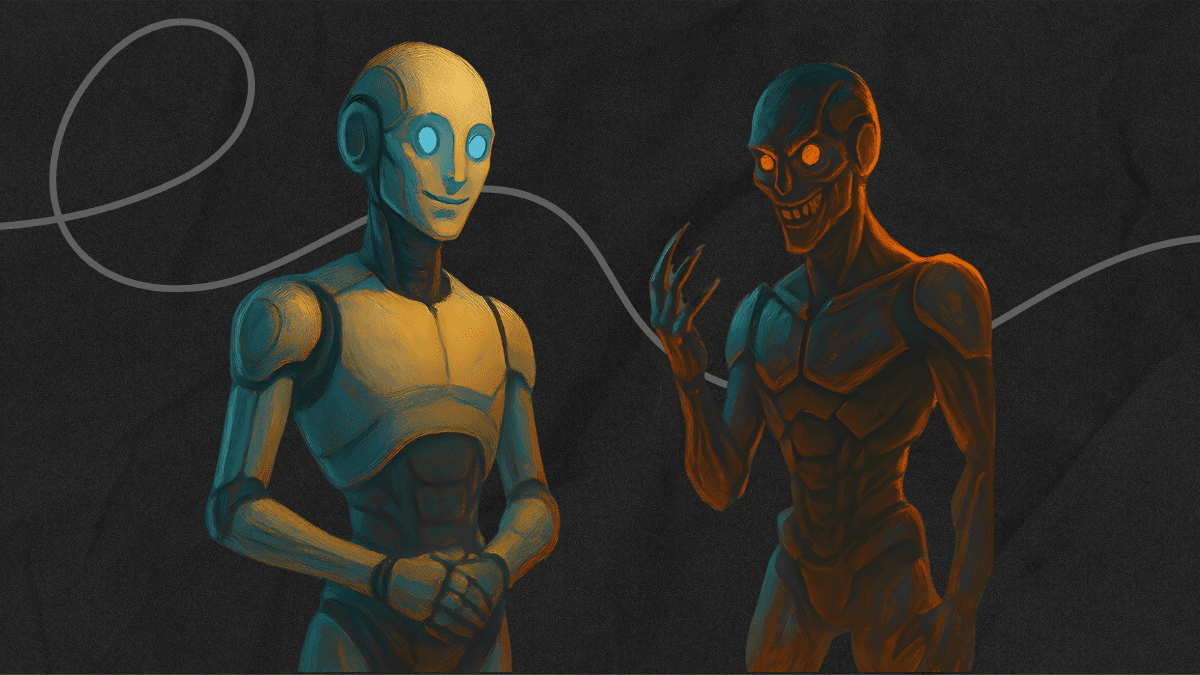

هجوم تصيّد خبيث على لينكدإن يستهدف كبار التنفيذيين بأساليب متقدمة.

يُستخدم أسلوب خداع الضحايا عبر رسائل تبدو ودّية وفرص عمل مغرية.

يتم تحميل ملفات خبيثة عبر مستندات مزيفة تتضمن تحميل مكتبات جانبية.

يصعب اكتشاف البرامج الخبيثة باستخدام تقنيات كتحميل البرمجيات مباشرة في الذاكرة.

تستخدم الهجمات للتحكم الكامل بأجهزة الضحايا والوصول إلى بيانات حساسة.

في الأيام الأخيرة ظهر على منصة لينكدإن نوع جديد من هجمات التصيّد بات يثير قلق خبراء الأمن السيبراني، خصوصاً أنه يستهدف كبار التنفيذيين ومسؤولي تقنية المعلومات عبر أساليب متقنة تجعل الضحية تعتقد أنها تتعامل مع فرصة عمل حقيقية. القصة بدأت حين لاحظ باحثون في ReliaQuest نشاطاً مريباً يجمع بين أدوات اختبار الاختراق المبنية على بايثون وتقنية تحميل المكتبات الخبيثة، مما فتح الباب أمام حملة اختراق شديدة الدقة.

البداية كانت برسائل تبدو ودّية تصل عبر لينكدإن، حيث يُعرض على الضحية الانضمام إلى مشروع تجاري أو مناقشة فرصة وظيفية مغرية. هذا يوضح كيف يتعمد المهاجمون اللعب على عنصر الثقة الذي تمنحه الشبكات المهنية، قبل الانتقال إلى خطوة أكثر خطورة. إذ تتضمن الرسالة رابط تحميل لملف مضغوط من نوع وينرار يبدو وكأنه وثيقة تخطيط منتج أو خطة عمل مخصصة بدقة لدور المتلقي.

التكنولوجيا خلف الهجوم

عند فتح الملف ينخدع المستخدم بوجود مستند PDF عادي، بينما يتم في الخلفية استخراج عدة ملفات إضافية داخل المجلد نفسه حتى يبدو كل شيء طبيعياً. ومن هنا تبدأ الحيلة. فالمستند الذي يفترض أنه قارئ PDF يقوم فعلياً بتحميل مكتبة DLL خبيثة مخفية ضمن الحزمة، وهي تقنية معروفة باسم تحميل المكتبات الجانبية التي تساعد المهاجمين على تنفيذ برنامجهم دون إثارة إنذارات أمنية مباشرة. وهذا يربط بين طريقة التحايل الجديدة والطموح الأكبر للمهاجمين في تجاوز أنظمة الحماية.

بعد أن تنجح DLL في العمل، تبدأ في تثبيت نفسها على النظام من خلال إضافة مفتاح تشغيل تلقائي في سجل ويندوز لضمان البقاء. ثم تُطلق نسخة محمولة من مترجم بايثون مرفقة مسبقاً داخل الملف، لتشغيل أداة هجومية مفتوحة المصدر مشفرة بترميز Base64 وتحميلها مباشرة في الذاكرة، وهي خطوة تجعل اكتشاف البرمجية أصعب بكثير. وهذا يربط بين سلوك البرمجية الخبيثة ومرحلة الاتصال بالجهة المهاجمة.

مع تفعيل الأداة يبدأ التواصل مع خادم التحكم والسيطرة، وهو السلوك المعتاد لبرمجيات الوصول عن بُعد التي يستخدمها القراصنة للحصول على تحكم كامل بجهاز الضحية. ويؤكد الباحثون أن الهدف من هذه العملية هو الوصول إلى بيانات حساسة أو التمهيد لهجمات أوسع مثل سرقة الحسابات أو تثبيت برامج فدية. وهذا يربط بين دقة اختيار الضحايا وقدرة المهاجمين على استغلال الحسابات المهنية للوصول إلى شبكات الشركات.

في تعليقهم على الحادثة شدّد خبراء ReliaQuest على أن التصيّد لم يعد مرتبطاً بالبريد الإلكتروني وحده، بل أصبح ينتشر عبر القنوات البديلة مثل وسائل التواصل المهني ومحركات البحث وتطبيقات الرسائل، وهي منصات لا تزال العديد من الشركات تعتبرها مناطق آمنة نسبياً رغم المخاطر المتزايدة.

في النهاية يتضح أن المنصات المهنية التي يستخدمها التنفيذيون يومياً أصبحت ساحة نشطة لهجمات إلكترونية معقدة تستغل الثقة والسرعة في اتخاذ القرار، الأمر الذي يجعل توعية الموظفين وتعزيز أنظمة الحماية ضرورة لا يمكن تجاهلها.

عبَّر عن رأيك

إحرص أن يكون تعليقك موضوعيّاً ومفيداً، حافظ على سُمعتكَ الرقميَّةواحترم الكاتب والأعضاء والقُرّاء.