التشفير وفيروسات Ransomware.. تعرّف على أهم مبادئ عالم الحماية اليوم

5 د

تتطور التكنولوجيا يوماً بعد يوم ويزداد إستخدامنا للتطبيقات والأجهزة والخدمات المُتاحة عبر الإنترنت والتي تقوم بإستخدام بعض معلوماتنا الشخصية في تسجيل الدخول، وقد يتم إستغلالها بشكل غير صحيح ولكن يجب عليك أن تعرف اليوم عن 3 أمور أساسية عن الحماية تتواجد في كافة التطبيقات والأجهزة التكنولوجية ومُهمتها أن تحمي هذه المعلومات بأنظمة تشفير عديدة.

سنتحدث عن 3 مفاهيم أساسية خاصة بالحماية وطريقة عملها مع التطبيقات والخدمات الشهيرة التي نتواصل عن طريقها يومياً ومُرتبطة بأجهزة إنترنت الأشياء وبملفات حاسوبك وبهويتك وبكل شيئ يخص تأمين دخولك لأحد الخدمات مما سيسهل علينا حماية الخصوصية والمعلومات بشكل أفضل.

1- التشفير “Encryption”

يُعتبر التشفير “Encryption” من أهم مبادئ الحماية بالنسبة للمستخدم العادي أو المُبرمج وهو عبارة عن عملية تحويل البيانات وإخفاء المعلومات ومُحتواها الأصلي من المصادر الخطيرة مثل إرسال رسالة مشفرة عبر الواتس اب الذي يدعم الآن تشفير end-to-end ليضمن عدم وصول البيانات إلى أي طرف ثالث خارج المُحادثة والتعرّض لهجوم وسيط “man-in-the-middle”.

وينطبق مبدأ التشفير السابق على كافة عمليات تسجيل الدخول للحسابات البنكية والقيام بعمليات الشراء وتقوم الشركات التقنية بتطوير تقنيات تشفير مُختلفة لحماية خدماتها من الإختراق وهو الأمر الذي قد يُطيح بسمعة الشركات الكُبرى إذا ما تم إهماله وعدم الحرص والحفاظ على معلومات المستخدم.

تشفير هواتف ايفون والقضية الكُبرى

أثارت حادثة سان برناردينو الإرهابية ضجة كبيرة في ديسمبر 2015 عندما حاولت المباحث الفيدرالية إختراق أحد هواتف ايفون المشفرة التي كان يملكها بمُنفذ الحادثة الإرهابية لمعرفة المزيد من المعلومات عن المجموعة المُنفذة للحادث ولكن إذا قاموا بتنفيذ محاولة تخمين كلمة السر عبر هجمة “brute force”، قد يتم حذف كافة بيانات الهاتف نظرا لتشفير شركة ابل الذي يحمي معلومات المستخدم.

ورفضت شركة ابل حينها طلب المباحث الفيدرالية بمنحهم باب خلفي لإختراق هواتف ايفون وأنظمة الشركة وذلك إذا سُمح لهم بفك تشفير هذا الهاتف وحينها ستمنح السر للمؤسسات الحكومية بالحصول على أي معلومات خاصة بهواتف ايفون فيما بعد وسيسهل التجسس عليها وهو ما سيهدم ثقة المُستخدمين وكل ما قامت ابل ببنائه خلال السنوات الأخيرة.

سرد القصة السابقة قد يبدو مملاً عزيزي القارئ ولكن تشفير بياناتك وحمايتها هو الأمر المُهم الذي يجب عليك أن تفهمه وتأكد بأنه إذا تم فك تشفير أحد الخدمات أو الوصول لبيانات عميقة داخل أحد المؤسسات سيعرض معلوماتك للسرقة والإستخدام الخاطئ ولذلك تسعى كافة الشركات مؤخراً بتطبيق تشفير أقوى.

مفاتيح التشفير

يتم إنشاء إتصال آمن مُشفّر بين طرفين عبر المفاتيح الرقمية “digital keys” أحدهما مُفتاح رقمي عام Public-key يتم مُشاركته وإستخدامه للإتصال وآخر يكن مُفتاح خاص Private-Key لا يتم مُشاركته ويظل سرياً وكل منهم يُمكن إستخدامه لإرسال رسالة مشفرة.

المُفتاح الرقمي عبارة عن سلسلة من الأرقام يتم توصيلها بسلسلة أخرى طويلة من الأرقام ولكنهم غير مُتماثلين “asymmetric” ويتم حفظ هذه الأرقام عند تسجيل الدخول وإنشاء إتصال آمن لأحد الخدمات بإستخدام مفتاح one-way hash للجهاز المُستخدم ثم تشفير هذا المفتاح بواسطة المفتاح الخاص بك Private-Key.

ولكن إذا حدث تغيير ولو طفيف في أحد القيم المُسجّلة بعد إنشاء التشفير وظهرت لك رسالة “failure of authentication” ستعرف أن هناك تعديل تم إجراءه بواسطة طرف آخر يمنع تطابق المعلومات ويتم حظرك من تسجيل الدخول.

للتوضيح: فشل توثيق الإتصال قد يحدث عند الدخول لأحد خدمات الإنترنت عبر إتصال VPN مثل خدمة سبوتيفاي، إذا قمت بتسجيل الدخول بدون VPN وبمعلومات دولة أخرى تظهر رسالة لفشل توثيق المعلومات المُسجّلة مُسبقاً وهو ما يحميك من هجمات المُخترقين والأطراف التي تحاول الوصول لحساباتك عبر أجهزة وبرامج أخرى.

2- توثيق البيانات “OAuth and OAuth2”

عملية توثيق البيانات OAuth عبارة عن إيطار تفويض/توثيق يتم إستخدامها لإنشاء إتصال آمن بين خدمة إنترنت وبين الطرف الآخر بدون الحاجة لكتابة كلمة السر في كل مرة دخول مثل التسجيل في أحد التطبيقات/الخدمات بواسطة حساب فيسبوك أو تويتر بدون الحاجة لكتابة معلومات تسجيل دخول جديدة ولكن كيف يحدث هذا الأمر؟

عندما تريد أن تستخدم تطبيق طرف ثالث ولكن للوصول لتطبيق معروف مثل انستجرام او تويتر، يقوم تطبيق الطرف الثالث بطلب الإذن للدخول من التطبيق الأول الآمن “تويتر/انستجرام” ويتم الرد ومنح Token/Secret ليستخدمهم تطبيق الطرف الثالث الذي يقوم بتوجيهك تلقائياً لصفحة التطبيق الأول لتقوم بتأكيد هذه العملية.

وتقوم أنت بالضغط على الموافقة ويتم إرسال طلب للطرف الأول وتأكيد من طرفك للوصول إلى تطبيق الطرف الثالث وتوجيهك إليه أخيراً لتتمكن من إستخدامه في إضافة منشورات أو تعديلات على التطبيق الأول الأساسي وهذه هي عملية الحماية التي يتم إستخدامها دائماً عند الدخول عبر تطبيقات الطرف الثالث بإستخدام Token/Secret مُشفّر بينك وبين التطبيقات.

ولا يتم إجبار المُستخدم خلال هذه العملية السابقة على كتابة أي بيانات خاصة به ويتم تامين الإتصال بين التطبيقات عبر هذه العملية السابقة لتوثيق OAuth ولكن يُمكنك في أي وقت إلغاء هذا التوثيق من صفحة التطبيق الأساسي الاول إذا شعرت بأي خطأ أو خطورة من تطبيق الطرف الثالث.

أغلبنا قد شاهد عملية التوثيق OAuth في تطبيقات عديدة يستخدمها مثل فيسبوك عند تسجيل الدخول لأحد المواقع أو التطبيقات والألعاب على الشبكة الاجتماعية وستجد هذا التشفير أيضاً في خدمات أخرى مثل يوتيوب وجوجل بلس+ ويمكنك تحديد بعض الصلاحيات فقط لهذه التطبيقات.

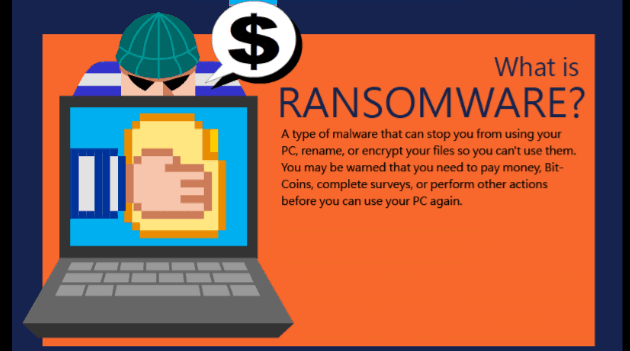

3- فيروسات الفدية “Ransomware”

رُبما سمعت عن فيروسات الفدية والإحتيال “Ransomware” التي إرتفعت بشكل مُرعب خلال آخر عام ويتم زرعها عبر الإنترنت داخل بعض ملفات البرامج وبعض مواقع الإعلانات الضارة وبمجرد أن يتم الضغط عليها وتثبيت ملف المالوير، يتم تشفير كافة ملفاتك ومنعك من الوصول إليها.

ولن تتمكن من إستعادة ملفاتك مرة أخرى إلا إذا دفعت فدية مالية يطلبها مُطور هذا الفيروس ويتم الدفع عبر عُملات البت كوين ونادراً ما تجد حلاً مُلائما لفك تشفير ملفاتك قبل إنتهاء المُهلة المُحددة حيث يتم تطوير هذه الفيروسات بأنظمة تشفير مُتنوعة ويصعب على الشركات حل هذا الأمر بسرعة.

وتضررت العديد من المُستشفيات جراء هذا الأمر وربحت مجموعة من الهاكرز حوالي 124 مليون دولاراً من تنفيذ هذه الهجمات على المؤسسات الصحية بعد تهديدها بتدمير الأنظمة والملفات نهائياً ويتم إرسالها أيضاً عبر البريد الإلكتروني من خلال هجمات command-and-control server ومزامنة مفتاح التشفير 2048-bit RSA مع الحاسوب المُصاب لتشفير الملفات الهامة على حاسوبك.

وتُعتبر فيروسات CryptoLocker من أشهر فيروسات الفدية التي إعتمدت على نظام التشفير 2048-bit RSA وأصابت أكثر من 3 مليون حاسوب قبل أن تسقط خوادم الفيروس “Gameover Zeus botnet” في عام 2014 وتمكنت حينها شركات الحماية من إنشاء آداة حماية لفك تشفير فيروس CryptoLocker.

بعد إستعراضنا لمبادئ الحماية الشهيرة السابقة ومعرفة كيفية عملها، رُبّما عليك أن تستغل كل خطوة ممكنة لتأمين معلوماتك وعدم السماح بتوثيق أي تطبيقات ضارة والإبتعاد عن الضغط على الإعلانات الضارة حيث أننا جميعنا مُعرضون للإختراق في أي لحظة ورُبما بسبب خطئ بسيط.

عبَّر عن رأيك

إحرص أن يكون تعليقك موضوعيّاً ومفيداً، حافظ على سُمعتكَ الرقميَّةواحترم الكاتب والأعضاء والقُرّاء.

TV

TV Partner With Us

Partner With Us