ما هي بروتوكولات التشفير

تم التدقيق بواسطة: فريق أراجيك

تطلق كلمة التشفير على تحويل أي معلوماتٍ إلى أكوادٍ سريةٍ، بغرض إخفاء هذه المعلومات لأسبابٍ مختلفةٍ. ويسمى علم الشفرة وفك الشفرة بعلم التشفير. ولكن، كثيرًا ما يثير الأمر تساؤلات الكثير من الناس، فبطبيعة البشر، هم يميلون دومًا لاكتشاف الأمور المجهولة، لأنها تثير فضولهم، ولذلك سنتحدث في باقي الموضوع عن بروتوكولات التشفير وماهية عملها.

نظرة إجمالية عن التشفير الحوسبي

التشفير الحوسبي (المتعلق بالحاسب الآلي) يعتمد على علم التشفير، والذي يتم استخدامه منذ بدأ البشر في إخفاء المعلومات. قبل العصر الرقمي، كان استخدام علم التشفير يقتصر على الحكومات، ولأغراضٍ متعلقةٍ بالجيش فقط. تعرف البيانات غير المشفرة باسم «plain text» والذي يعني «نص عادي»، وأما البيانات المشفرة فتعرف باسم «Ciphers» والذي يعني «الشفرات»، وهذه المصطلحات خاصة بالتشفير الحوسبي.

تاريخ التشفير

انطلق علم التشفير منذ قديم الأزل مع اختلاف الطرق، وذلك لانتشار قراصنة المعلومات وطرق التجسس المختلفة، وأيضًا بغرض حماية البيانات الهامة والسرية. ويعود أصل علم التشفير إلى الإغريق (اليونانيين)، حيث كانوا يستخدمون أداةً تسمى «سكيتال» لتساعدهم في تشفير بياناتهم بسرعةٍ باستخدام تبديل الشفرة. وكانت طريقتهم البدائية في التشفير عبارةً عن لف شريطٍ من المخطوطة حول إسطوانةٍ، ومن ثم كتابة الرسالة في الخلف. وبالطبع هذه الطريقة ليست احترافيةً؛ وبالتالي هي سهلة الكشف، ولكن هي كانت البداية، ولم يتم تداولها عالميًّا.

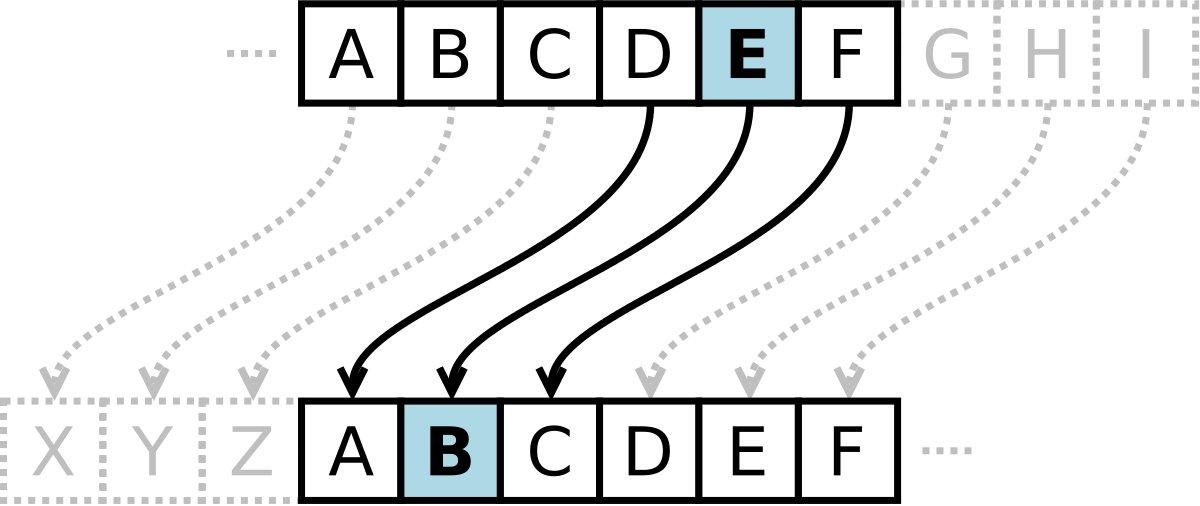

وكان هناك طريقةٌ أخرى خاصة بـ «يوليوس قيصر» قام بتطبيقها أثناء فترة حكمه، وقد سميت بشيفرة قيصر، وكانت عبارةً عن أنه يقوم بإزاحة كل حرفٍ من الحروف الأبجدية إما لليمين أو لليسار مع حرفٍ آخر كما سنرى في الصورة الآتية:

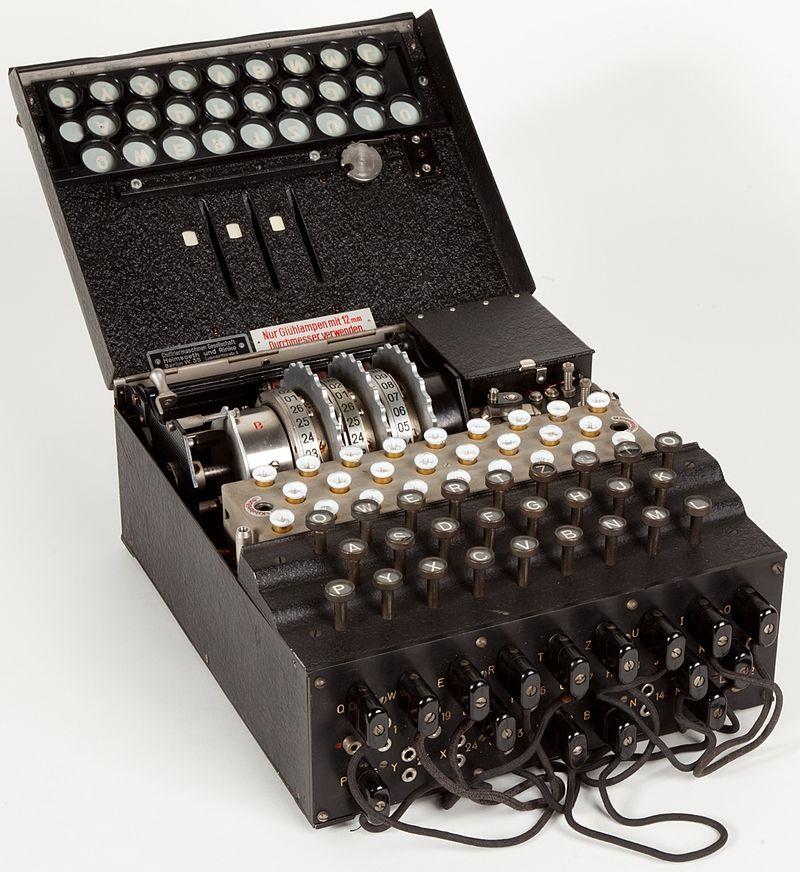

أثناء الحرب العالمية الثانية، استخدم الألمان جهازًا للتشفير يسمى «Enigma machine»، يقوم هذا الجهاز بخلط حروف الأبجدية، واعتمد عمل هذا الجهاز على أن شخصًا ما يقوم بإدخال حرفٍ من حروف الأبجدية، وفي نفس الوقت يراقب شخصٌ آخر أي ضوءٍ من الـ 26 ضوء سوف ينير، وبذلك يكون النص المضيء هو الشفرة للنص العادي الذي تم إدخاله، وعليه لم يستطع جيش العدو فك شفرة الرسائل لسنواتٍ طويلةٍ، وكان لهذا الجهاز دورٌ كبيرٌ في الحرب.

مقدمة عن بروتوكولات التشفير اليوم

تعتمد معظم آليات التشفير المستخدمة هذه الأيام بشكلٍ أساسيٍّ على الحاسب الآلي، وذلك لأن أكواد التشفير التي يضعها الإنسان بنفسه تكون سهلةَ الاختراق من قبل الحواسيب. تستخدم نظم بروتوكولات التشفير الحالية مجموعةً من الإجراءات التي تعرف بـ «خوارزميات التشفير» أو «الشيفرات» التي تتضمن تشفير وفك تشفير الرسائل؛ وذلك لتأمين سرية التواصل بين أجهزة الحواسيب الآلية، والأجهزة، والهواتف الذكية، والتطبيقات.

يقوم المبرمج بوضع خوارزميةٍ للشيفرة، وخوارزميةٍ للرسالة، وخوارزميةٍ لمفتاح الاستبدال (Key exchange)، ومن ثم يتم تضمين هذه العملية في بروتوكولات، وتكتب في برمجيةٍ سوف يتم تنفيذها في نظام التشغيل، وكذلك الأنظمة الشبكية للحاسب الآلي متضمنةً توليد مفتاح خاص وعام، من أجل تشفير وفك تشفير البيانات، وللتسجيل الرقمي، ولتأكيد مصادقة الرسالة، وكذلك لتبديل المفتاح. “

“

نظرة عن قرب على بروتوكولات التشفير

يوجد العديد من البروتوكولات أو الخوارزميات المستخدمة لأغراضٍ مختلفةٍ من أجل سرية المعلومات، وكل بروتوكول وله استخدامه وحالاته وخصائصه، ولن يسع الأمر شرح كل خوارزميةٍ بشكلٍ تفصيليٍّ؛ لذا سيتم عرض أشهر بروتوكولات التشفير وماهية عملها بإيجاز:

- في حالة الرغبة في إخفاء البيانات فهناك أكثر من بروتوكول يمكنك من هذا الأمر، من أهم بروتوكولات إخفاء البيانات هو بروتوكول «vera crypt»، فهذا البروتوكول يسمح لك بالتحكم في درجة التشفير التي ترغب بها. يوجد أيضًا لنفس الغرض بروتوكول آخر يسمى «Bit locker»، هذه الأداة الرائعة متوفرةٌ في نظام التشغيل «Windows»، وعمل هذا البرتوكول يتضمن تشفير أقراص التشغيل.

- هناك أيضًا تشفير المتصفحات، كمتصفح جوجل كروم، وموزيلا فاير فوكس، وغيرها من المتصفحات، وبالطبع توجد رغبةٌ في تشفير هذه المتصفحات من قبل أصحابها، فهناك بروتوكولات تقوم بهذا الغرض. ومن أشهر البروتوكولات المستخدمة في تشفير المتصفحات هو البروتوكول «VPN»، فهذه الخدمة مختصةٌ بتشفير الاتصالات، لمنع التجسس على الاتصالات من خلال المتصفحات.

- أما عن الرغبة في تشفير خدمة الـ «Wi-Fi»، فهذه الخدمة عبارة عن كنزٍ من المعلومات المنتشرة بشكلٍ لاسلكيٍّ، وبالطبع قراصنة الواي فاي منتشرون جدًا، لذلك توجد رغبةٌ كبيرةٌ في تشفيرها، ومن أهم بروتوكولات تشفير الواي فاي هو بروتوكول الـ «WPA/WPAZ» فهذا من أهم البروتوكولات التي تتيح لك تشفير شبكة الواي فاي.

LEAP26

LEAP26 ASUS

ASUS RØDE

RØDE REDMAGIC

REDMAGIC TV

TV Partner With Us

Partner With Us