ما هي MD5

تم التدقيق بواسطة: فريق أراجيك

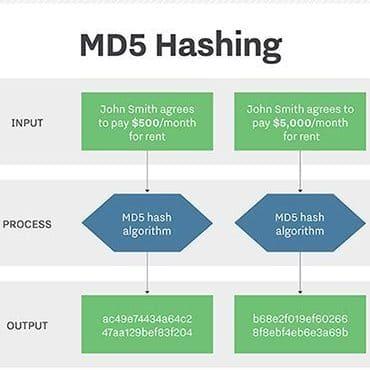

يشار به اختصارًا إلى Message Digest 5، تعتبر MD5 دالة تشفيرية بالغة الأهمية في عالمِ أمن المعلومات، حيث تؤدي دورًا بالغ الأهمية بإخضاع الملفات للفحص والتحقق من عدم إجراء أي تعديلات عليها نهائيًا، وتلجأ هذه الدالة بدورها إلى استخدام أسلوب تدقيق المجموع على المجموعات المراد التحقق من تماثلها. ويُعاب بأنها غير قادرة على تقديم الإفادة في تشفير التطبيقات المتقدّمة؛ إلا أنها تعد ملائمة للملفات القياسية بشكل عام.

من أبرز الأدوات المستخدمة في توظيف MD5 هي أداة Microsoft FCIV، والتي تعد بمثابةِ آلة حاسبة مجانية تسهم في إنشاء ملف متخصص في التحقق منها، كما أن هناك العديد من الطرق المستخدة لتوليد وتجزئة الحروف والرموز والأرقام وهي MD5 Salad, PasswordsGenerator وغيرها الكثير. وفي حال الاعتماد على الخوارزمية ذاتها في الوصول إلى التجزئة يتم أيضًا تلقائيًا إنتاج النتائج ذاتها. بشكلٍ أدق فإنها بمثابة بروتوكول متخصص في المصادقة على الرسائل للتحقق من مدى دقة محتوى الرسالة.

تاريخ نشأة الـMD5

يعود الفضل في تطوير MD5 إلى رونالد ريفست، وقد جاءت على هامشِ تطوير دالة الهاش الأولى MD2 سنة 1989. ومع حلول سنة 1990 تم تطويل MD4 لتخدم أجهزة 32 بت؛ وقد اتسمت بأنها أكثر سرعة من الإصدار السابق بالرغم مما التصق بها من بعض العيوم، ومع حلول سنة 1992م تم إصدار دالة هاش MD5 ليناسب أجهزة 32 بت أيضًا؛ وبالرغم من عدم تمتعها بالسرعة مقارنةً مع MD4 إلا أنها الأكثر أمانًا من الإصدارات السابقة، وتشير المعلومات إلى أنه قد قُدِمت الكثير من الاقتراحات للاستعاضةِ عنها بأدوات تشفيرٍ أخرى ومنها SHA-1 نظرًا لما تسببت به من بعض العيوب الأمنية أيضًا، أما الإصدار السادس منها MD6 فقد تم تطويره سنة 2008 ليأتي بديلًا لـ SHA-3.

عيوب MD5

أفضت التطورات التي طرأت على خوارزميات ودوال الهاش المتفاوتة إلى اكتشاف بعض الثغرات ونقاط الضعف التي تُعاب بها MD5، والتي تتمحور غالبًا حول عدم القدرة على مقاومة الاصطدام، إذ يحدث الاصطدام في حال العثور على متشابهات من قيم الدوال لإتمام عمل MD5 على أكمل وجه؛ ومن ثم البدء بتجزئة الأعداد والقيم بشكلٍ فردي لتلبية أهداف بروتوكولات المصادقة شائعة الانتشار.

استخدام MD5

من الممكن استخدام MD5 check-sum لغايات إجراء فحص لمقارنة النسخ الاحتياطية مع الأصلية ومدى توافقها، وذلك لضمان عدم ضياع البيانات وفقدانها، ومن الجدير بالذكرِ أن هناك بعض الحالات التي يترتب عليها فقدان البيانات نتيجة اختلال الاتصال بخادم الإنترنت أو هجمات الفيروسات والهاكر للأجهزة، ففي تطابق وتماثل التجزئتين فإن ذلك يدل على أنه قد تم تنزيل النسخ الاحتياطية على أكمل وجه.

وتشير المعلومات إلى أن هذه الخوارزمية تلجأ إلى تجزئة البيانات على هيئة كتل (بلوكات) 512 بت مقسمة إلى 16 كلمة، وتكون قيمة الخلاصة في نهاية المطاف عبارة عن 128 بت. وتخضع كتل البيانات ذات 512 بت للعلاج ضمن مراحل منفصلة تمامًا، ويصار إلى إضافة القيمة التي تم التوصل إليها إلى المراحل التي سبقتها، ومن ثم تبدأ عملية التهيئة للوصول إلى خلاصة الرسالة بالاعتماد على 16 رقم متتالي. ومن المتعارف عليه أن الرسالة تمر بأربع مراحل للوصول إلى النتيجة النهائية.

ASUS

ASUS TV

TV Partner With Us

Partner With Us