برمجية خبيثة تستهدف أجهزة ماك عبر إضافات OpenVSX… كيف تحمي جهازك؟

2 د

لاحظ باحثو الأمن حملة خبيثة تستخدم برمجية GlassWorm عبر منصة OpenVSX مفتوحة المصدر.

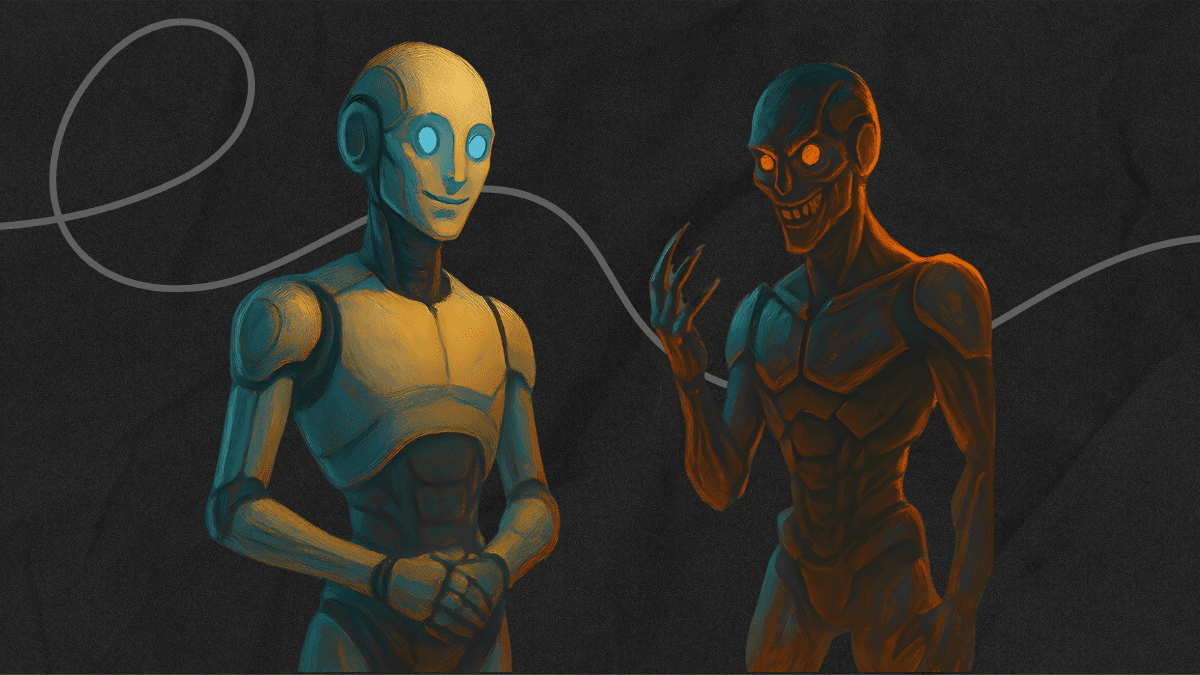

الهجوم يهدف لاستغلال الثقة بين المطوّر والأداة عبر نشر شيفرات خبيثة.

تستهدف البرمجية الخبيثة بيانات المتصفحات وملفات Keychain وNotes في macOS.

تمثل هذه الهجمات بيئة تطوير مفتوحة للهجمات بسبب الاعتماد على إضافات طرف ثالث.

تمت إزالة الإضافات المصابة، لكن الخطر اللوجستي يستدعي فحص النظام وتغيير بيانات الاعتماد.

في لحظة هدوء اعتيادية، يفتح مطوّر تطبيقه المفضل، يحدّث إضافة يستخدمها منذ سنوات، ثم يكمل عمله دون شك. هذا الروتين اليومي البسيط كان بوابة لهجوم سيبراني جديد يستهدف مستخدمي macOS، عبر إضافات تطوير مصدرها منصات مفتوحة يُفترض أنها آمنة. ما حدث هذه المرة يكشف الكثير عن التحولات الصامتة في مشهد الأمن الرقمي.

برمجيات خبيثة تتسلل من بوابة OpenVSX

بحسب تقرير تقني حديث نشرته TechRadar، رصد باحثو الأمن في Socket حملة خبيثة جديدة لبرمجية تُعرف باسم GlassWorm، بعد أن توسعت من متجر Visual Studio Code الرسمي إلى منصة OpenVSX مفتوحة المصدر. الإضافات المصابة بدت طبيعية تمامًا، واستمرت لأكثر من عامين دون إثارة الشبهات، قبل أن يتم تحديثها فجأة بشيفرات خبيثة.

هذه الطريقة، التي تعتمد على استغلال الثقة طويلة الأمد بين المطوّر والأداة، تمثل نموذجًا كلاسيكيًا لهجمات سلسلة التوريد. الخطر لا يكمن في الإضافة نفسها فقط، بل في توقيت الهجوم وسياقه الهادئ الذي لا يدفع المستخدم للتشكيك.

ماذا تفعل GlassWorm داخل macOS

بمجرد تثبيت النسخة المصابة، تبدأ البرمجية الخبيثة بتحميل أداة سرقة معلومات مصممة خصيصًا لنظام macOS. تستهدف هذه الأداة بيانات المتصفحات المبنية على Chromium وFirefox، وملفات Keychain، وملفات Notes، إضافة إلى محافظ العملات الرقمية، وملفات المطورين الحساسة المخزنة محليًا.

اللافت أن البرمجية ترسل كل هذه البيانات إلى خوادم خاصة بالمهاجمين، دون أي إشعارات أو أعراض واضحة على الجهاز. هذا النوع من الهجمات الصامتة يعكس نضجًا تقنيًا مقلقًا، حيث يصبح الاكتشاف متأخرًا دائمًا.

لماذا المطورون هدف مغرٍ لهذا الهجوم

المطوّرون يحملون على أجهزتهم مفاتيح وصول، وشفرات API، وبيانات اعتماد لأنظمة سحابية، ما يجعلهم نقطة اختراق جذابة. ومع الاعتماد المتزايد على إضافات الطرف الثالث، تتحول بيئة التطوير نفسها إلى سطح هجوم واسع.

التقارير تشير إلى أن الحملة استهدفت أجهزة macOS فقط، مع تجاهل الأنظمة ذات الإعدادات الروسية، وهو تفصيل صغير لكنه يضيف بعدًا جيوسياسيًا صامتًا إلى المشهد.

إزالة التهديد لا تعني انتهاء الخطر

رغم أن مؤسسة Eclipse المشرفة على OpenVSX قامت بإزالة الإصدارات المصابة وتعطيل الحسابات المرتبطة بها، إلا أن الضرر المحتمل لا يتوقف عند ذلك. أي مستخدم قام بتثبيت هذه الإضافات يحتاج إلى إزالتها يدويًا، وفحص النظام بعمق، وتغيير كل بيانات الاعتماد التي ربما تعرضت للاختراق.

هذه الواقعة تعيد طرح سؤال قديم بصيغة جديدة: إلى أي مدى يمكننا الوثوق بالأدوات المفتوحة، حتى عندما تأتي من مجتمعات نشطة وشفافة؟ يبدو أن الأمن لم يعد مسألة اختيار أدوات موثوقة فقط، بل فهم العلاقة المعقدة بين الثقة، والراحة، واليقظة المستمرة.

عبَّر عن رأيك

إحرص أن يكون تعليقك موضوعيّاً ومفيداً، حافظ على سُمعتكَ الرقميَّةواحترم الكاتب والأعضاء والقُرّاء.

TV

TV Partner With Us

Partner With Us