ما هو فيروس الكمبيوتر

تم تصميم فيروس الكمبيوتر مثل فيروس الأنفلونزا، بحيث ينتشر من المضيف إلى المضيف، مع القدرة على تكرار نفسه، وبناءً على ذلك، وبما أنّ فيروسات الإنفلونزا لا تستطيع إعادة إنتاج نفسها بدون خلية مضيفة، فلا يمكن لفيروسات الكمبيوتر أن تتكاثر، أو تنتشر بدون بيئة برمجية؛ مثل الملف، أو المستند.

من الناحية التقنية، فإن فيروس الكمبيوتر هو نوع من الكود أو البرنامج الخبيث، والمكتوب لتغيير طريقة عمل الكمبيوتر، ويهدف دائمًا إلى الانتشار من جهازٍ إلى آخر.

يعمل الفيروس عن طريق إدراج نفسه أو إرفاقه ببرنامج أو مستند شرعي يدعم وحدات الماكرو من أجل تنفيذ التعليمات البرمجية الخاصة به.

في هذه العملية، يمكن للفيروس أن يسبب تأثيرات غير متوقعة أو ضارة، مثل الإضرار ببرنامج النظام عن طريق إتلاف أو تدمير البيانات.

آلية هجوم فيروس الكمبيوتر

بمجرد أن ينجح الفيروس بالارتباط ببرنامج، أو ملفّ، أو مستند، فإنه يبقى كامنًا صامتًا حتى تتوفّر الظروف المناسبة لتنفيذ رموزه وتعليماته البرمجيّة من قبل الجهاز أو البرمجيات العاملة عليه، أي أنّ تنفيذ شفرة الفيروس مرتبطٌ بشكل مباشر بفتح الملفّ المصاب، وبمجرد أن يصيب أحد الفيروسات جهازًا ما؛ فستنتقل العدوى إلى الحواسيب الأخرى على نفس الشبكة.

إن سرقة كلمات المرور أو البيانات، وتسجيل نقرات المفاتيح، وإفساد الملفات، وإغراق جهات اتصالك بالبريد الإلكتروني، وحتى الاستيلاء على الجهاز بالكامل؛ هي فقط بعض الأشياء المدمرة والمزعجة التي يمكن للفيروس فعلها؛ ففي حين أن بعض الفيروسات يمكن أن تكون مرحة في النية والتأثير، يمكن لغيرها أن تترافق مع تأثيرات عميقة ومدمرة، وهذا ما يتضمن محو البيانات أو التسبب في تلف دائم للقرص الثابت، ويبقى الأسوأ من ذلك كلّه، تلك الفيروسات التي تم تصميمها فقط لاعتبارات المكاسب المالية وفق أي طريقة ممكنة.

تاريخ فيروسات الحاسوب

تم تطوير أول فيروس كمبيوتر معروف في عام 1971 من قبل روبرت توماس (Robert Thomas)، المهندس في شركة BBN Technologies، وقد عُرف باسم الفيروس الزاحف (Creeper)؛ إذ كان يعرض رسالة تقول: “أنا الزاحف: امسكني إذا استطعت” (I’m the creeper: Catch me if you can).

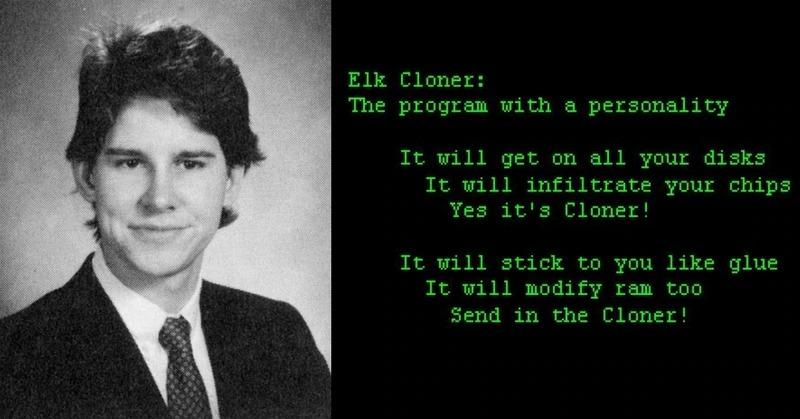

إنّ أول فيروس كمبيوتر تم اكتشافه كان Elk Cloner، والذي أصاب أنظمة التشغيل Apple II من خلال الأقراص المرنة، وعرض رسالة فكاهية على أجهزة الكمبيوتر المصابة.

تم اعتبار Elk Cloner، الذي تم تطويره بواسطة ريتشارد سكرينتا (Richard Skrenta) البالغ من العمر 15 عامًا في عام 1982، على أنه مزحة، ولكنه أظهر احتمالية وإمكانيّة تثبيت برنامج خبيث محتمل في ذاكرة كمبيوتر Apple، مع القدرة على منع المستخدمين من إزالته.

لم يُستخدَم مصطلح فيروس الكمبيوتر مجدّدًا إلّا بعد مرور عام، حين كتب فريد كوهين (Fred Cohen)، وهو طالب دراسات عليا في جامعة كاليفورنيا، بحثًا أكاديميًا بعنوان فيروسات الكمبيوتر -النظرية والتجارب، وكان هذا عام 1983.

طرق انتشار فيروسات الكمبيوتر

- الملفات المرسلة كمرفقات البريد الإلكتروني.

- عبر رابط إلى موقع ويب أو مورد FTP.

- عبر رابط يتم إرساله في رسالة ICQ أو IRC.

- عبر شبكات مشاركة الملفات P2P (نظير إلى نظير).

- تنتشر بعضها كحزم شبكة؛ فتخترق ذاكرة الكمبيوتر بشكلٍ مباشر.

ما هي علامات الإصابة بالفيروس

إنّ هجمات الفيروسات على الكمبيوتر يمكن أن تترافق مع مجموعة متنوعة من الأعراض، والتي منها:

قد تشجع النوافذ المنبثقة على زيارة المواقع غير المعتادة أو المأفوفة، أو قد تحثّك حتّى على تنزيل برامج مكافحة الفيروسات من منطق الاحتيال!

قد تتغير صفحتك الرئيسية المعتادة إلى موقع آخر، وقد لا تستطيع إعادة تعيينها حتّى.

مثل رسائل البريد الإلكتروني الجماعية التي يتم إرسالها من حسابك الخاص؛ إذ قد يسيطر المجرم على حسابك، ويرسل الرسائل باسمك من جهاز كمبيوتر مصاب آخر.

يمكن للفيروس إلحاق ضرر كبير بالقرص الصلب، ما قد يتسبب في تجميد الجهاز أو تعطله، وحتّى منعه من الإقلاع مجدّدًا.

قد يشير التغيير المفاجئ في سرعة عمليات المعالجة إلى وجد فيروس يعبث بالنظام.

يمكن تمييزها من قبل المستخدم دقيق الملاحظة بشكلٍ مباشر عند إقلاع النظام، أو من خلال عرض العمليات قيد التشغيل في مدير المهام.

ما يمكن أن يمنعك من تسجيل الدخول إلى حاسوبك.

طرق الحماية من فيروس الكمبيوتر

- استخدام منتج موثوق به لمكافحة الفيروسات.

- تجنب النقر على أية إعلانات منبثقة.

- تفحص مرفقات البريد الإلكتروني دائمًا قبل فتحها.

- مسح الملفات التي يتمّ تنزيلها باستخدام برامج مشاركة الملفات دائمًا.

أنواع فيروسات الحواسيب

- فيروس قطاع التمهيد أو الإقلاع (Boot Sector).

يمكن لهذا النوع أن يتحكّم بحاسوبك، سواءً عند إقلاع الجهاز، أو بدء تشغيل النظام، وإنّ أشهر الطرق التي يمكن أن ينتشر بها هي عن طريق توصيل محرّك USB مصاب إلى جهازك. - فيروس البرمجة النصية على شبكة الإنترنت (Web Scripting).

يستغل هذا النوع من الفيروسات شفرة متصفحات وصفحات الويب، ويصاب به الجهاز حال زيارة الموقع المضيف. - خاطف المتصفّح (Hijacker).

يقوم باختطاف بعض وظائف متصفح الويب، إذ قد يتم توجيهك تلقائيًا إلى موقع غريب بشكلٍ إجباري، وغير مقصودٍ منك أبدًا. - الفيروس المقيم (Resident).

هو المصطلح العام لأي فيروس يقوم بإدراج نفسه في ذاكرة نظام الكمبيوتر، حيث يمكن تنفيذه في أي وقت عند تحميل نظام التشغيل. - فيروس العمل المباشر (Direct Action).

يتم تشغيل هذا النوع عند بدء تنفيذ أو فتح ملف يحتوي على الفيروس، وبخلاف ذلك، فإنه يبقى كامنًا صامتًا دون عمل. - الفيروس متعدد الأشكال (Polymorphic).

يقوم بتغيير التعليمة البرمجية الخاصة به في كل مرة يتم فيها تنفيذ الملف المصاب به، وذلك للتهرب من برامج مكافحة الفيروسات. - الفيروس الحاقن أو المُعدي للملفّات (File infector).

يقوم فيروس الكمبيوتر هذا ـ الشائع بنسبةٍ كبيرة ـ بإدراج شفرة خبيثة في الملفات القابلة للتنفيذ (executable files)؛ وهي ملفات تستخدم لتنفيذ وظائف أو عمليات معينة على نظامٍ ما. - الفيروس متعدّد الأجزاء (Multipartite).

هذا النوع من الفيروسات يصيب الأجهزة، وينتشر عبرها بطرق متعددة، إذ من الممكن مثلًا أن يصيب كلًّا من ملفات البرنامج، وقطاعات النظام معًا. - فيروس الماكرو (Macro).

تتم كتابته بنفس لغة الماكرو المستخدمة لتطبيقات البرامج، وينتشر عند فتح مستند مصاب، وغالبًا من خلال مرفقات البريد الإلكتروني.

هل هنالك فيروسات خيّرة أو مفيدة

في الواقع نعم، هناك مجموعة فرعية صغيرة جدًا من فيروسات الكمبيوتر الجيدة والخيّرة ـ إن صحّ التعبير ـ مثل فيروس Cruncher، الذي يضغط كل ملف يصيبه، ويسعى نظريًا إلى المساعدة عن طريق توفير مساحة القرص الثابت الثمينة.

وعلى سبيل المثال أيضًا، هناك ذلك الفيروس المسمى Linux.Wifatch، والذي يبدو أنه لا يفعل شيئًا سوى منع الفيروسات الأخرى من اقتحام جهاز التوجيه (Router).

إنّ Linux.Wifatch هو نفسه فيروس بالفطرة؛ فيصيب الجهاز دون موافقة المستخدم وينسق أفعاله من خلال شبكة نظير إلى نظير Peet-to-Peer ولكن بدلًا من إيذاءك ، فإنه يعمل كنوع من حارس الأمن، ولكن بالطبع هناك طرق أفضل بكثير لتأمين جهاز التوجيه من هذا البرنامج، فحتّى منشئو Linux.Wifatch يقرّون بوجوب عدم الثقة به.

من جانب مماثل؛ هناك فيروسات حسنة النية، تتصرف مثل اللقاح؛ فتجبر الناس، والشركات، والحكومات على تعزيز تدابير السلامة الخاصة بهم، وبالتالي تساهم في صد التهديدات الحقيقية، ومن المثير للاهتمام الإشارة إلى أنّ بعض منشئي الفيروسات يجادلون دومًا بأنهم يجعلون العالم أكثر أمنًا؛ من خلال الإشارة إلى وجود ثغرات أمنية وعيوب يمكن استغلالها من قبل فيروسات أخرى ذات نوايا خبيثة!

- تطبيقات الذكاء الاصطناعي

- طريقة فورمات الكمبيوتر

- كيفية انشاء بروفايل خاص بمروحة بطاقة الرسوميات

- كيفية التحكم بإعدادات الإقلاع في ويندوز10

- محرك البحث Wink

- ما هي قنوات التيليجرام

- ما هو مكعب روبيك

- ما هي الحوسبة الادراكية وما هي تطبيقاته

- ما هي النجوم النيوترونية وبماذا تختلف عن النجوم العادية

- تعريف المقطع البرمجي وما هي أهمية تعلم البرمجة؟